■ Acunetix WVSとは

ヨーロッパのマルタ共和国に本社、英国と米国に支社を置いているAcunetix社の製品。

Web脆弱性スキャナの先駆者として1997年よりセキュリティ分野での先端を走り続けています。

Acunetix WVSは、IBM社のAppScan、HP社のWebInspectと同等以上の脆弱性検出率を誇り、OWASP、HIPAA、PCIDSSにも対応しています。

■ Acunetix WVSの使用会社例

Acunetix WVSはヨーロッパ、米国での知名度が高く、各企業のWEBサイト脆弱性検査ツールとして利用されています。

導入会社例)

① NASA

② adidas

③ at&t

④ SAMSUNG

⑤ BANK OF CHINA

⑥ US Army

⑦ US Department of Agriculture

⑧ US Air Force

⑨ State of Virginia Gov dep

⑩ San Diego Country Credit Union

⑪ Wescom Credit Union

■ Acunetix WVSの特徴

Acunetix WVSは、対象WEBサイトに対し脆弱性解析のため、多種多様な脆弱性診断キーワードをWEBサイトへ送信することにより、脆弱性診断を行います。Acunetix WVSは、 これに加えてサーバー内部に脆弱性診断用スクリプトを配置することにより、外部と内部の両方から同時に脆弱性診断を行います。(AcuSensor Technology)

この革新的な技術 AcuSensor Technologyは、WEBサイトの開発言語と直接リンクし、現在、PHP開発環境、ASP.NETを含む .NET開発環境に適用され、特にPHPおよび.NETで開発 されたWEBサイトに対する脆弱性診断の性能は群を抜いております。

注) AcuSensor Technologyを利用する場合、WEBサーバ内に、AcuSensor Technology用スクリプトを配置する必要があります。

■ 脆弱性検査項目一覧

脆弱性検査の主要項目は以下の通りです。

① Versionチェック

使用されているサーバー用アプリケーションのバージョンなどのチェック。

② Webサーバー環境チェック

Webサーバーが、危険なHTTPメソッドが利用できるかのチェック (例:PUT, TRACE, DELETE)

③ パラメータ操作チェック

Cross-Site Scripting (XSS)

SQL Injection

Code Execution

Directory Traversal

File Inclusion

Script Source Code Disclosure

CRLF Injection

Cross Frame Scripting (XFS)

PHP Code Injection

XPath Injection

Path Disclosure (Unix and Windows)

LDAP Injection

Cookie Manipulation

Arbitrary File createion (AcuSensor Technology)

Arbitrary File deletion (AcuSensor Technology)

Email Injection (AcuSensor Technology)

File Tampering (AcuSensor Technology)

URL redirection

Remote XSL inclusion

④ マルチリクエストパラメータ操作チェック

Blind SQL/XPath Injection

⑤ ファイルチェック

バックアップファイル、ディレクトリのチェック

Cross Site Scripting (URI)

スクリプトエラーチェック

⑥ ファイルアップロードチェック

アップロード無制限チェック

⑦ ディレクトリチェック

log, traces, CVSなどの既定フォルダチェック、パーミッションチェックなど

⑧ テキスト検索

Emailアドレス公開、プログラムソースコード公開、フォルダリスト公開などのチェック

⑨ パスワード強度チェック

⑩ Google Hacking Databaseチェック

1200種類以上のGoogle Hacking Databaseエントリーチェック

⑪ ポートスキャン、不要サービスチェック

不要ポートのオープン、不要サービス(DNS, FTP, SNMPなど)等の公開チェック

⑫ その他、以下の脆弱性チェックも可能

Cross-site request forgery (CSRF)

入力値Validationチェック

Authentication attacks

Buffer overflows

Blind SQL injection

サブドメインスキャン(関連するドメインの検索)

Ajax Application Security

■ 検査結果出力レポート

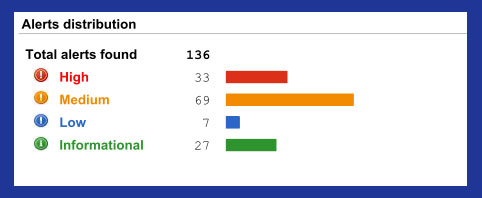

レポートでは、発見された脆弱性のレベルを4分類し、それぞれ発見された個数を表示します。

① High

SQL Injectionなど、致命的な脆弱性を表しています。アプリケーションの改修が必要です。

② Medium

アプリケーションのエラーメッセージなどの内容により、直接的な危険はないですが、攻撃者にWEBサイト攻撃のためのヒントを与えてしまうようなケースです。

③ Low

WEbサーバーのバージョンを公開しているなど、直接的な危険はないですが、攻撃者にWEBサイト攻撃のためのヒントを与えてしまうケースです。

④ Informational

内部IPや、Eメールアドレスなどがコンテンツ内に記載されているケースです。

上記のそれぞれのケースについて、脆弱性の内容、影響度、脆弱性を発見した時のリクエストのパラメータ、およびレスポンス内容がレポート内に記載されております。(いずれも英文)

弊社では、SQL Injectionなど脆弱性の和訳として、Japan Vulnerability Notes (JVN) サイトをご案内させていただいております。

Japan Vulnerability Notes URL: http://jvn.jp/index.html

例) SQL Injection URL: http://jvndb.jvn.jp/ja/cwe/CWE-89.html

※ Japan Vulnerabilitiy Notes (JVN) サイトは、 JPCERT コーディネーションセンターと独立行政法人情報処理推進機構 (IPA)が共同で運営している脆弱性対策情報ポータルサイトです。

※ 出力されたレポートは、対象ホームページに内在する全ての脆弱性の発見を保障するものではありません。また、AcuSensor Technologyを使用した場合、脆弱性誤認の可能性は極めて少なくなりますが、 脆弱性を誤認しレポートしてしまう場合もあります。